Risikobewertung ist nicht gleich Risikobewertung

15 min

Risikobewertung ist nicht gleich Risikobewertung – Der Kontext entscheidet

„Wir brauchen eine Risikobewertung.“ Dieser Satz fällt häufig – in Audits, Entwicklungsprojekten oder bei regulatorischen Anforderungen. Doch was genau ist damit gemeint?

Wer sich intensiver mit Risikomanagement beschäftigt, merkt schnell: Der Begriff Risikobewertung wird nicht einheitlich verwendet. Unterschiedliche Normen, Frameworks und Gesetze interpretieren ihn unterschiedlich – mit konkreten Auswirkungen auf die praktische Umsetzung.

In diesem Beitrag ordnen wir den Begriff systematisch anhand internationaler Standards und regulatorischer Vorgaben ein. Unser Fokus liegt auf der Schnittstelle zwischen Produktsicherheit (Safety), Cybersicherheit (Security) und organisatorischen Anforderungen. Und wir zeigen, warum es ohne Kontext keine fundierte Risikobewertung geben kann.

ISO 31000 – Der strukturierte Rahmen für Risikomanagement

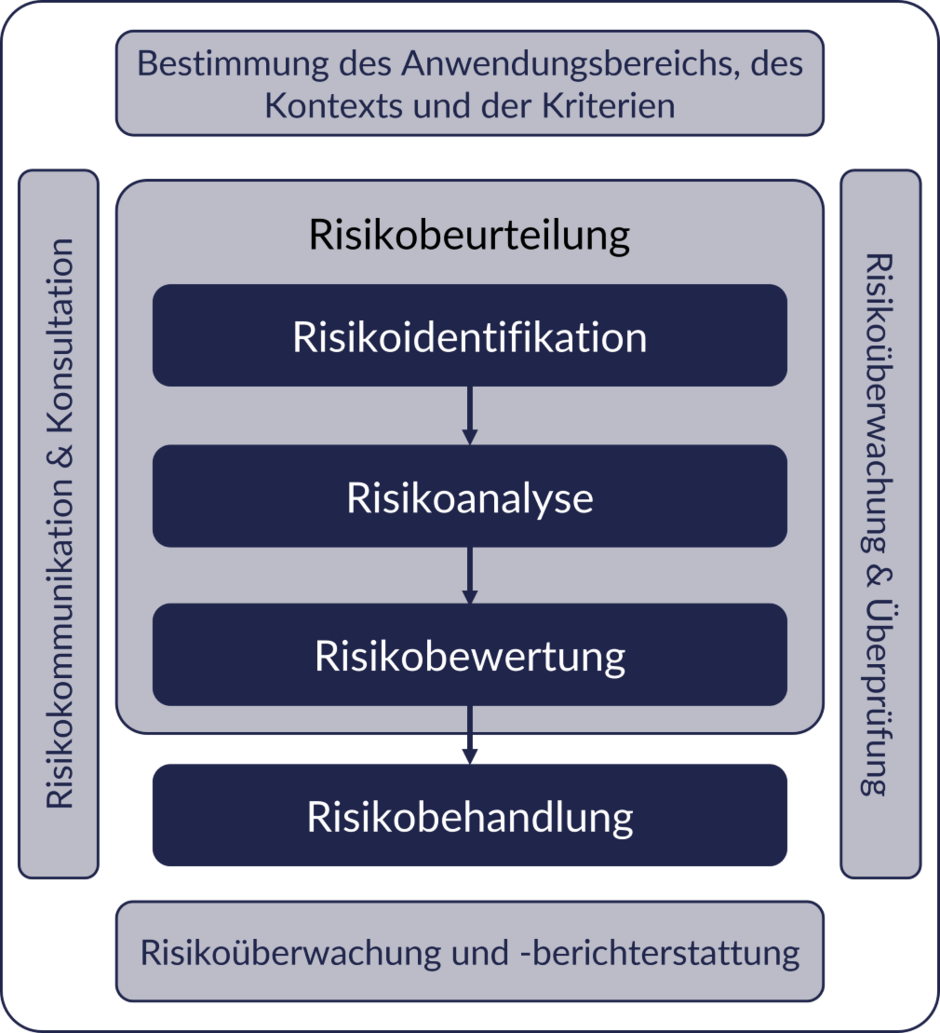

Die internationale Norm ISO 31000 beschreibt Risikomanagement als systematischen, fortlaufenden Prozess, der in eine Organisation eingebettet und auf deren strategische Ziele abgestimmt ist. Sie liefert einen klaren Rahmen, der aus mehreren aufeinander aufbauenden Phasen besteht:

1. Ausgangspunkt: Anwendungsbereich, Kontext und Kriterien

Bevor Risiken beurteilt werden können, braucht es Klarheit über den organisatorischen Kontext, den Geltungsbereich und die Kriterien, anhand derer Risiken später bewertet werden sollen. Nur so entsteht eine gemeinsame Grundlage für nachvollziehbare und vergleichbare Entscheidungen.

2. Risikobeurteilung: Der analytische Kernprozess

Die Risikobeurteilung ist das Herzstück des Risikomanagements. Sie gliedert sich in drei aufeinander aufbauende Schritte:

2.1 Risikoidentifikation

Ziel ist es, alle relevanten Risiken systematisch zu erkennen, zu erfassen und zu beschreiben – inklusive Ursachen, betroffener Systeme, möglicher Ereignisse und Konsequenzen.

2.2 Risikoanalyse

In dieser Phase wird ein vertieftes Verständnis für die erkannten Risiken entwickelt: Wie wahrscheinlich ist der Eintritt? Welche Auswirkungen wären zu erwarten? Welche Wechselwirkungen bestehen?

2.3 Risikobewertung

Hier werden die Ergebnisse der Analyse mit den zuvor definierten Akzeptanzkriterien verglichen. Daraus ergibt sich:

- Welche Risiken sind akzeptabel?

- Welche Risiken erfordern Maßnahmen?

- Welche Risiken haben Priorität?

Entscheidend: Eine Risikobewertung ist nicht objektiv, sondern immer kontextabhängig. Sie basiert auf definierten Kriterien und organisatorischen Zielsetzungen.

3. Risikobehandlung: Vom Verstehen zum Handeln

Auf Basis der Bewertung werden geeignete Risikobehandlungsoptionen ausgewählt und umgesetzt – von Risikovermeidung über Minderung bis zur Akzeptanz oder Übertragung. Auch dieser Schritt hängt eng mit dem strategischen Kontext zusammen.

4. Unterstützende Prozesse: Kommunikation, Überwachung und Dokumentation

Ein wirksames Risikomanagementsystem wird flankiert von:

- Risikokommunikation und -konsultation: Beteiligte werden informiert und aktiv einbezogen. Kommunikation ist keine Einbahnstraße.

- Risikoüberwachung und -überprüfung: Risiken und Maßnahmen werden regelmäßig evaluiert und angepasst.

- Aufzeichnungen und Berichten: Dokumentation schafft Transparenz und ist Grundlage für Entscheidungen, Audits und regulatorische Nachweise.

Risikobewertung ist kein Ratespiel – profitieren Sie von unserer Expertise!

Ob Cyber Resilience Act, ISO 14971 oder individuelle Risikoanalysen für Ihre kritische Infrastruktur: Unsere Experten unterstützen Sie dabei, Risiken strukturiert zu identifizieren, richtig zu bewerten und regulatorisch sauber zu dokumentieren. Praxisnah, verständlich und zielgerichtet.

Regulatorische Unschärfen in der Praxis: Cyber Resilience Act (CRA) vs. Medical Device Regulation (MDR)

Ein häufiger Stolperstein in der Praxis: Risikobewertung bedeutet nicht überall dasselbe. Der Vergleich zwischen Cyber Resilience Act (CRA) und Medical Device Regulation (MDR) zeigt das deutlich.

Cyber Resilience Act (CRA)

Der CRA stärkt die Cybersicherheit digitaler Produkte in Europa. Er legt grundlegende Anforderungen fest, verlangt jedoch kein vollständiges Risikomanagementsystem. Dennoch taucht der Begriff Risikobewertung mehrfach auf – z. B. wenn Cybersicherheitsanforderungen als nicht anwendbar deklariert werden sollen. In solchen Fällen ist eine „risikobasierte Begründung“ notwendig. Doch was heißt das konkret?

- Reicht eine qualitative Einschätzung?

- Muss eine Priorisierung erfolgen?

- Wird ein formaler Bewertungsprozess verlangt?

Der CRA lässt diese Fragen offen – mit der Folge, dass Unternehmen entweder über die Anforderungen des CRA hinaus zu viel oder zu wenig tun. Eine fundierte Risikobewertung braucht immer Kriterien, Kontext und Nachvollziehbarkeit – auch wenn kein vollständiges System gefordert wird.

Medical Device Regulation (MDR)

Die MDR geht einen Schritt weiter: Sie schreibt für Medizinprodukte ein vollständiges Risikomanagementsystem vor – ohne die Methodik im Detail zu definieren. In der Praxis wird häufig die ISO 14971 angewendet, die einen strukturierten Prozess für das Safety-Risikomanagement liefert.

Doch: Nicht alle IT- oder OT-Risiken sind automatisch sicherheitsrelevant. Viele betreffen die Verfügbarkeit, Integrität oder Vertraulichkeit von Informationen – nicht direkt die Patientensicherheit.

Hier kommt AAMI TIR57 ins Spiel: Er überträgt die Prinzipien der ISO 14971 auf Cybersecurity-Risiken im medizinischen Umfeld. So entsteht ein Framework, das Sicherheit ganzheitlich betrachtet – und Risikobewertung dort möglich macht, wo Safety-Standards allein nicht greifen.

Threat Modelling: Strukturiert, aber keine Bewertung

Eine weit verbreitete Methode zur Risikoanalyse ist das Threat Modelling – etwa nach dem MITRE Playbook, das von der US-Organisation MITRE zur strukturierten Bedrohungsanalyse entwickelt wurde. Es basiert auf vier Leitfragen:

- Was bauen wir?

- Was kann schiefgehen?

- Was tun wir dagegen?

- Haben wir genug getan?

Diese Fragen bieten einen strukturierten Einstieg in die Identifikation von Bedrohungen – und sind besonders in frühen Phasen der Entwicklung nützlich. Doch sie reichen nicht aus, um regulatorische Anforderungen zu erfüllen.

Was fehlt, ist:

- eine fundierte Bewertung der Risiken anhand klarer Kriterien,

- eine Priorisierung von Maßnahmen,

- eine Integration in ein ganzheitliches Risikomanagementsystem.

Wie passt Threat Modelling zum TIR57?

Auch MITRE stellt fest: Threat Modelling kann und soll in das Sicherheitsrisikomanagement eingebettet werden. In Sektion 3.1.2 des Playbooks erfolgt ein Mapping der vier Fragen auf die Schritte des AAMI TIR57:

- Was bauen wir? → Asset- und Systeminventar

- Was kann schiefgehen? → Bedrohungs- und Schwachstellenanalyse

- Was tun wir dagegen? → Auswahl und Umsetzung von Risk Controls

- Haben wir genug getan? → Bewertung des Restrisikos, Wirksamkeitstests, Feedbackschleifen

Der Knackpunkt: Threat Modelling liefert die strukturierte Analyse – aber nicht die Bewertung. Diese erfolgt erst durch Abgleich mit Akzeptanzkriterien, durch Risiko-Nutzen-Abwägungen und durch dokumentierte Entscheidungen im organisatorischen Kontext.

Fazit: Ohne Kontext keine fundierte Bewertung

Der Begriff Risikobewertung wirkt auf den ersten Blick eindeutig – ist aber in der Praxis oft diffus. Erst durch eine klare Einordnung in ein Risikomanagementsystem, definierte Kriterien und ein Verständnis für den organisatorischen Kontext wird aus Analyse eine fundierte Bewertung.

- Threat Modelling ist ein wertvolles Werkzeug – aber kein Ersatz für eine Risikobewertung.

- Der CRA fordert punktuelle Bewertungen – ohne Systempflicht.

- Die MDR verlangt ein vollständiges Risikomanagement – inklusive Bewertung.

Wer regulatorisch sauber arbeiten und Risiken verantwortlich managen will, braucht mehr als eine intuitive Einschätzung. Er braucht Struktur, Systematik – und ein gemeinsames Begriffsverständnis. Denn: Risikobewertung ist nicht gleich Risikobewertung.