Konvergente Sicherheitssysteme

25 min

Cyber- und physische Sicherheit nähern sich an

Unter der cyber-physischen Sicherheitskonvergenz versteht man die zunehmend verschwimmende Grenze zwischen Risiken im Cyber- und physischen Bereich. Das bedeutet, dass ein Risiko, das in einem Bereich entsteht, erhebliche Auswirkungen auf den anderen hat. Die Annäherung von Cyber- und physischer Sicherheit als erkennbares Konzept und Forschungsgebiet fand seine Anfänge in den frühen 2000er-Jahren. Diese Entwicklung wurde durch die zunehmende Vernetzung von Informationstechnologien (IT) mit operationellen Technologien (OT) und physischen Systemen vorangetrieben. Besonders sichtbar wurde das in kritischen Infrastrukturen wie Energieversorgung, Transport und Fertigungsindustrien.

Die Aufmerksamkeit für das Thema sowie die verstärkte Forschung nahm deutlich zu, als die Risiken und potenziellen Folgen von Cyberangriffen auf physische Systeme – beispielsweise durch Stuxnet im Jahr 2010 – offensichtlich wurden. Stuxnet, ein speziell entwickelter Computervirus, zielte darauf ab, die Steuerung von Urananreicherungsanlagen im Iran zu stören, und demonstrierte eindrücklich die potenziellen Gefahren der engen Integration von IT und OT.

Am 23. Dezember 2015 führten Hacker, die vermutlich von einer staatlich unterstützten Gruppe gesteuert wurden, einen aufeinander abgestimmten Angriff auf drei ukrainische Energieversorger durch. Sie verwendeten Phishing-Kampagnen, um Malware in die Netzwerke der Unternehmen einzuschleusen. Dies ermöglichte den Angreifern den Zugriff auf die Steuerungssysteme und erlaubte es ihnen, die Stromversorgung für etwa 230.000 Menschen für mehrere Stunden zu unterbrechen.

Dieser Vorfall demonstriert die erheblichen Risiken, denen kritische Infrastrukturen durch Cyberangriffe ausgesetzt sind. Er zeigt auf, wie Angreifer in der Lage sind, mit digitalen Mitteln physische Schäden und erhebliche Störungen herbeizuführen. Damit betont das Beispiel die Notwendigkeit, sowohl die Cyber- als auch die physische Sicherheit zu verstärken, um derartige Angriffe in Zukunft verhindern zu können.

Die Risiken im Cyber- und physischen Bereich

Der Anstieg der cyber-physischen Risiken ist zum einen auf die Weiterentwicklung der Taktiken und Verfahren der Bedrohungsakteure zurückzuführen. Zum anderen spielt aber auch die deutlich größere Angriffsfläche eine Rolle: Gesellschaft, Regierungen und Unternehmen aller Branchen verlassen sich viel stärker auf IoT- und OT-Geräte sowie auf die Cloud als noch vor fünf oder zehn Jahren. Tempo und Ausmaß dieser Abhängigkeit nehmen immer mehr zu, wodurch die Angriffsfläche, die Bedrohungsakteure manipulieren und ausnutzen können, immer größer wird. Erst im Juli 2024 zeigte sich erneut, welchen Effekt Sabotage im Bereich der IoT-Infrastruktur haben kann. In Frankreich wurden Glasfaserkabel beschädigt, was wiederum Auswirkungen auf die Telekommunikationsanbieter hatte. Zudem wurden durch die Sabotage der Glasfaserkabel Teile des Bahnverkehrs in Frankreich lahmgelegt. Die wiederholten Verdachtsfälle bezüglich möglicher Sabotage kritischer Anlagen bei der Bundeswehr verdeutlichen die immer stärker zunehmende Bedrohung kritischer Infrastrukturen durch cyberphysische Angriffe zusätzlich.

Es empfiehlt sich, cyberphysische Risiken in zwei grundlegende Bedrohungskategorien aufzuteilen:

- Kinetische Ereignisse: Dazu gehören physische Bedrohungen der Infrastruktur der Informationstechnologie (IT) und der Betriebstechnologie (OT), Netzwerk- und Stromausfälle, Naturkatastrophen, Vandalismus, Sabotage und mehr. Diese Ereignisse stehen nicht unbedingt im Zusammenhang mit Cyberangriffen, haben jedoch Auswirkungen auf die Cyber-Infrastruktur von Organisationen und Branchen.

- Cyber-Ereignisse: Dazu zählen etwa Cyber-Angriffe auf kritische Infrastrukturen, die unterschiedliche Auswirkungen haben – von Unannehmlichkeiten für Verbraucher bis hin zu Unterbrechungen der Lieferkette und Risiken durch externe Dienstleister und Zulieferer. Diese Ereignisse haben direkte Auswirkungen auf die Cyber-Infrastruktur von Organisationen und Branchen.

Cyber-physische Systeme (CPS) sind komplex, oft fragil und können leicht ausfallen oder Opfer von Cyber-Angriffen werden. Naturereignisse oder Angriffe in einem Teil eines Systems können sich ausbreitende Auswirkungen haben, die zu Ausfällen von Kommunikations-, Gas-, Wasser-, Wärme- und Stromnetzen oder Störungen medizinischer Einrichtungen mit verheerenden Folgen führen.

Wie Regierungen und Unternehmen cyber-physischen Risiken begegnen

Zahlreiche Regulierungsbehörden und Regierungen haben den Anstieg der cyberphysischen Risiken und die dringende Notwendigkeit eines ganzheitlicheren, innovativeren Ansatzes zur Reaktion auf diese Bedrohungen erkannt und neue Vorschriften und Initiativen entwickelt. Amerikanische Behörden haben beispielsweise eine Arbeitsgruppe eingerichtet, die sich der Stärkung der cyber-physischen Resilienz widmet, mit dem Ziel, neue Lösungsansätze für das Problem zu finden. Zusätzlich zu den regulatorischen Anforderungen wurden auch die in den Geltungsbereich fallenden Sektoren und Arten von Einrichtungen ausgeweitet. Dazu gehören digitale Infrastrukturen wie öffentliche elektronische Kommunikationsnetze und -dienste sowie physische Infrastrukturen.

Die Europäische Kommission hat als Reaktion auf zunehmende Bedrohungen für kritische Infrastrukturen entscheidende rechtliche Maßnahmen ergriffen, darunter die NIS2-Richtlinie, die CRE-Verordnung und die CRA/RED-Verordnung:

- Die NIS2-Richtlinie erweitert die Sicherheitsanforderungen und den Anwendungsbereich der ursprünglichen NIS-Richtlinie, um die Cyberresilienz über diverse Sektoren hinweg zu stärken.

- Die CRE (Critical Resilience of Entities)-Verordnung setzt auf die Erhöhung der physischen Sicherheitsstandards für kritische Einrichtungen.

- Die CRA/RED-Verordnung (Cyber Resilience Act / Radio Equipment Directive) zielt speziell auf die Verbesserung der Sicherheit und Resilienz elektronischer Produkte ab.

Während sich die NIS2-Richtlinie und die CRE-Verordnung in erster Linie an Anwender und Betreiber richten, sind die Hauptzielgruppe der CRA/RED-Verordnung Hersteller von IoT-Geräten. Die PHYSEC GmbH agiert dabei als Bindeglied zwischen den verschiedenen Richtlinien und Zielgruppen, indem sie umfassende Lösungen anbietet, die sowohl Hersteller als auch Betreiber unterstützen.

Als innovativer Anbieter von IoT-Sicherheitslösungen setzt die PHYSEC GmbH auf eine integrierte Herangehensweise, die die Anforderungen der NIS2-Richtlinie, der CRE-Verordnung sowie der CRA/RED-Verordnung vereint. Damit bietet PHYSEC eine nahtlose Integration der verschiedenen regulatorischen Anforderungen und ermöglicht es Kunden, sowohl die Cyber- als auch die physische Resilienz zu maximieren.

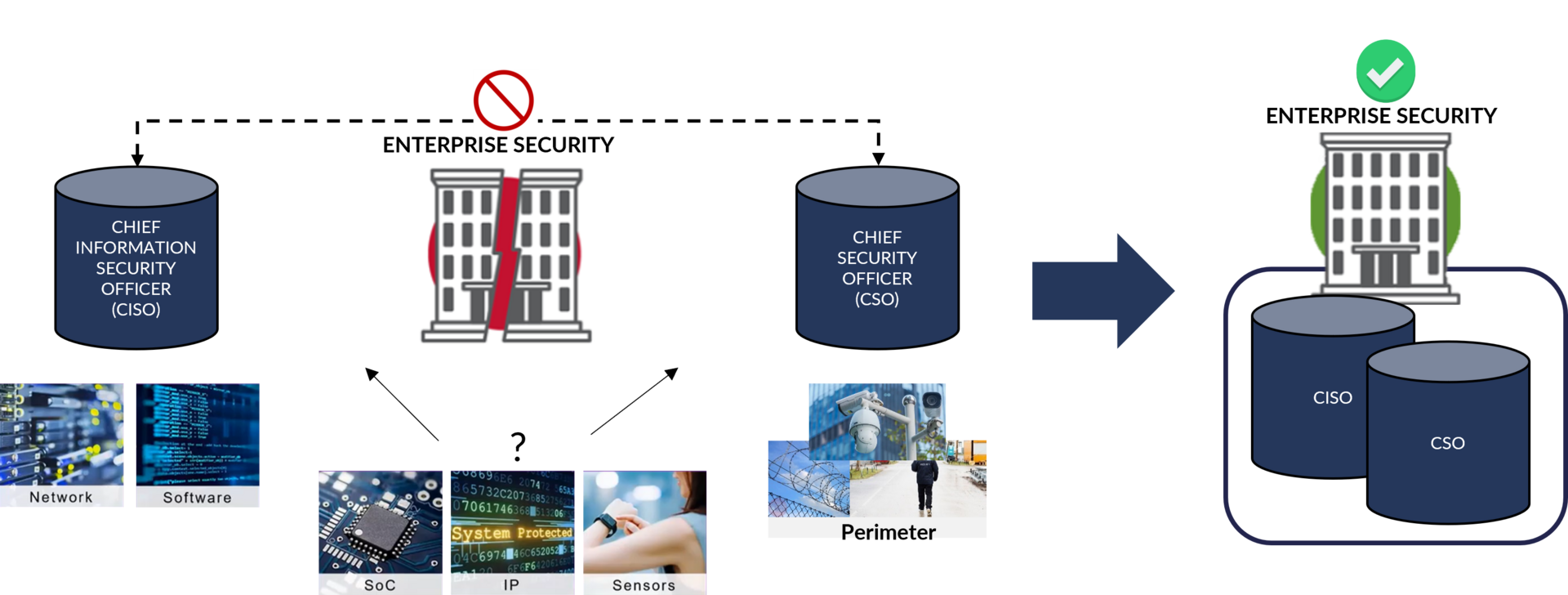

Auch immer mehr Unternehmen erkennen die Auswirkungen cyberphysischer Bedrohungen und wie diese sich letztendlich auf die betriebliche und geschäftliche Widerstandsfähigkeit auswirken können. Als Reaktion darauf haben sie Maßnahmen ergriffen, um für eine engere Abstimmung zwischen ihren Cyber- und physischen Sicherheitsteams zu sorgen, was eine ganzheitlichere Sicht auf CPS und Risiken ermöglicht.

Einige Unternehmen haben dies erreicht, indem sie ein Integriertes Security Operations Center (ISOC) eingerichtet haben, das Cyber- und physische Sicherheitsteams in einer einzigen, einheitlichen Funktion zusammenführt. Andere verzichten auf die Zusammenlegung der Teams und konzentrieren sich stattdessen auf die Gewährleistung einer effektiven Zusammenarbeit und Kommunikation zwischen beiden.

Nach Angaben der US-amerikanischen Cybersecurity and Infrastructure Agency (CISA) sind diejenigen, die ein formelles Mittel für die Zusammenarbeit der beiden Sicherheitsfunktionen schaffen, widerstandsfähiger gegen cyber-physische Bedrohungen. Auch sind sie besser darauf vorbereitet, diese zu erkennen, zu verhindern, abzuschwächen und darauf zu reagieren.

Eine Studie der US- amerikanischen IT-Beratung Nemertes Researchzeigt zudem, dass bereits 10,3 % der dortigen Unternehmenphysische Sicherheit und Cybersicherheit auf irgendeiner Ebene miteinander verbunden haben. Diese Verbindungen werden in naher Zukunft zunehmen. Eine Umfrage des Sicherheitsmanagement-Dienstleisters Genetec hat ergeben, dass mehr als jeder dritte IT- und Sicherheitsexperte (36 %) plant, in cyber-physische Security-Tools zu investieren, um die physische Sicherheit zu verbessern. Für Deutschland oder Europa sind uns noch keine Zahlen bekannt. Da es jedoch bereits Zusammenschlüsse und Angebote namhafter Unternehmen gibt (z. B. Securitas mit der Deutschen Telekom oder Dussmann mit Code Blue), liegt die Vermutung nahe, dass die Relevanz zunehmend verstanden wird und an Bedeutung gewinnt.

„Mit cyber-physischen Systemen wie IoT-Sensoren und IoT-Aktoren lassen sich Dinge vermessen und steuern, die vorher nicht wirtschaftlich oder gar vorstellbar waren. Diese Systeme können schon heute Automatisierungsreifegrade verschiedenster Stufen erreichen. Aber beim Übergang von IT/OT zum Internet der Dinge ist es entscheidend, die IT-Sicherheitsfehler zu verstehen und zu vermeiden."

Die häufigsten IT-Fehler und analogen Fehler im IoT:

- Schwache Authentifizierung und Autorisierung

- Unzureichende Verschlüsselung

- Fehlende Updates und Patches

- Fehlende Netzwerksicherheit

- Unzureichende Benutzeraufklärung

- Fehlende Sicherheitsstandards und -protokolle

- Unzureichendes Logging und Monitoring

- Schwache physische Sicherheit

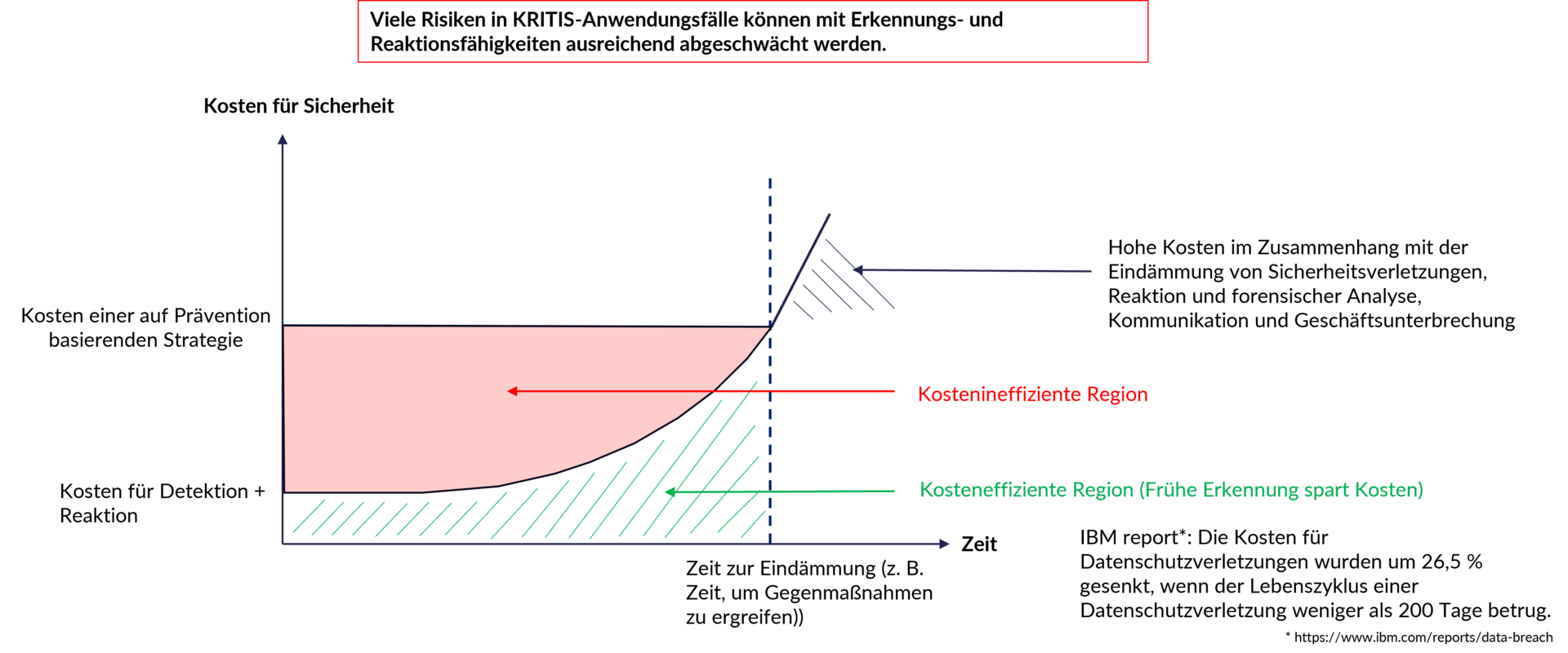

Kosten der Prävention gegenüber Detektion & Reaktion

Wie konvergente Sicherheit entsteht

Es ist für jedes Unternehmen eine ständige Herausforderung, über neue Risiken informiert zu bleiben. Eine Möglichkeit zur Zusammenarbeit besteht darin, gemeinsam aktuelle Bedrohungslagen in der Branche zu verfolgen. Der nächste Schritt ist die Nutzung von aktuellen und relevanten Daten zu neuen Bedrohungen, damit Sie Notfallpläne erstellen und schneller auf Vorfälle reagieren können.

Die Komplexität steigtinsbesondere unter Berücksichtigung der Drittanbieter wie Lieferanten, Hersteller, Händler und mehr. Denn je mehr Anbieter ein Unternehmen nutzt, desto größer ist seine Angriffsfläche und desto mehr potenzielle Schwachstellen kann es aufweisen. Mit Service Level Argreements (SLAs), zwischen Security Teams und den Drittanbietern, können zuverlässiger Informationsflüsse etabliert werden, sodass Ihre Anbieter und Lieferanten Sie frühestmöglich und mit klaren Informationen über ein störendes Ereignis informieren, insbesondere wenn sie angegriffen werden.

Unternehmen benötigen Tools, die es ihnen ermöglichen, ihre Angriffsfläche (z. B. Netzwerkinfrastruktur und eingesetzte Endgeräte) zu bewerten, Cyber-Hygiene zu praktizieren und robuste Reaktionsstrategien zu entwickeln. Echtzeit-fähige Systeme zur Angriffserkennung (SzA) sind der Schlüssel zur schnellstmöglichen Erkennung und Reaktion auf Bedrohungen. Sowohl Cyber- als auch physische Sicherheitsverantwortliche brauchen Zugriff auf diese Tools. Investieren Sie für eine deutliche Kostenersparnis an dieser Stelle in die richtigen Werkzeuge und Technologien oder in den richtigen Partner. Sicherheitsteams sollten mit ihren Branchenkollegen kommunizieren, um zu erfahren, wie sie mit cyberphysischen Risiken umgehen.

Dazu gehören die Fragen:

- Wie und worauf zielen Angreifer ab?

- Welche Schwachstellen gibt es in Ihrer Branche einheitlich, sei es ein industrielles Kontrollsystem (ICS), eine Customer-Relationship-Management-Plattform (CRM) oder eine bestimmte Software, die in Ihrer Branche allgegenwärtig ist?

Wie PHYSEC Ihnen helfen kann

PHYSEC hat Lösungen entwickelt, die Cyber- und physische Sicherheitselemente nahtlos integrieren. Denn bei dem Einsatz von IoT müssen immer sowohl die grundlegenden Security-Aspekte als auch die Risikobewertungen beachtet werden. PHYSEC IoTree ermöglicht IoT für bereits über 20 Anwendungen mit Sicherheitsanforderungen. Darüber hinaus ermöglicht unsere Anwendung SEAL Objektschutz für kleine Systeme und Anlagen wie beispielsweise Bezirkszähler, Trafostationen und E-Ladesäulen.

Laden Sie sich hier die PDF-Datei herunter und erfahren Sie mehr!